SAKURUG TECHBLOG

はじめに

近年、テレワークや出先で社内ネットワークなどの社内のリソースにアクセスしたい、という需要がとても高まっています。

これの一つのソリューションが、VPNによって社内ネットワークにアクセスすることになります。

しかし、ここでの問題点は、社内ネットワーク・イントラネットに悪意を持ったものが入られた場合、内部リソースが見られ放題になるというところにあります。

つまり、権限の大小にかかわらず侵入されたら事実上最後、とまで言えます。

ここで出てくるのが、

「VPN装置の使用をやめてゼロトラスト的な考えで社内リソースにアクセスすることができないか?」

「認証をもっと強化して、ID/パスワードのみの認証だけではなく、生体・所持情報などの知識情報以外を組み合わせた多要素認証(MFA)にできないか?」

といった要望です。

これらの要望を叶えるのが、Microsoft Entra Application Proxyであったり、Microsoft Entra Private Accessであったりします。

この記事では、Microsot Entra Private Accessに絞ってお話しをします。

どうやってアクセスできるの?

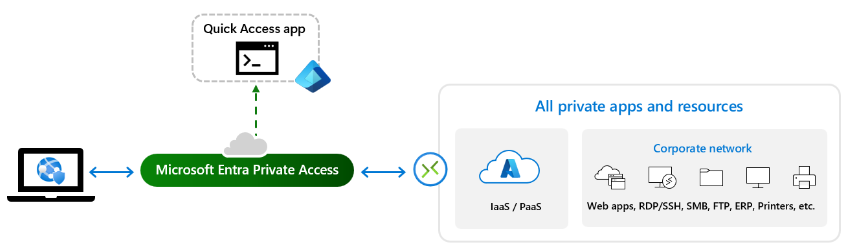

Azure内部にGlobal Secure Accessというサービスが存在します。

オンプレミス側でアプリプロキシコネクタを入れて、クライアント端末側にGlobal Secure Accessクライアントを入れます。

サーバー側、クライアント側それぞれ適切に構成することでGlobal Secure Accessを介してVPN装置なしにプライベートリソースにアクセスすることができます。

認証手段はMicrosoft Entra IDそのものの認証方法がとれるので、多要素認証の対応もされています。

前提条件

- Microsoft Entra ID Premium 1または2の契約(M365 E3やE5などに包括されているのでクリアしてることが多い)

また、アプリプロキシコネクタの動作要件として、

- .NET Framework 4.7.1以降

- TLS1.2以降

- 80/tcpと443/tcpのインターネットアクセス

これらの環境が必要です。

VPN装置を使用した場合に対する利点

VPN装置を使用した場合は、その性格上、VPN装置をインターネットとイントラネットの境界点に置く必要があります。このことにより、外部からの攻撃にさらされることになります。

また、攻撃者側から見ても効率のよい攻撃ポイントとして見なすことができます。

実際、VPN装置のうちの脆弱なアカウントで内部に侵入されるというインシデントがいくつか報告されています。

また、VPN装置のソフトウェアアップデートについても適切にされていればよいのですが、実態は管理者任せなので十分なスキルがない場合、十分なメンテナンス時間がない場合などソフトウェアアップデートがされないケースについても考えられます。

また、VPN装置全体としてみたら強固だとしても、たった一つのユーザーの脆弱なパスワードですべて台無しになってしまうというのも問題点です。ある程度はパスワードポリシーなどでカバーできるところもあるでしょうが、現代のセキュリティと考えればすこし物足りません。

では、Microsoft Entra IDを使用したMicrosoft Entra Private Accessであった場合はどうでしょうか?

Global Secure Accessそのものは他の一般的なAzureサービス同様さまざまな攻撃にされされていると考えられますが、ユーザーの管理するところではありません。

そして、アプリプロキシコネクタが入るサーバーに関しては完全に内部ネットワークになるので外部から直接攻撃はできません。

VPN装置がなくなったことでイントラネットへの侵入経路がなくなったといえます。

また、内部ネットワークへ通信を確立するためには多要素認証が必須です。条件付きアクセスポリシーでアプリごとサーバごとのアクセス制御をすることができます。

また、サインイン頻度を設定することによりかなり侵入を広げるのが困難、そもそもMFAを突破するのが困難と考えられます。

また、サービス提供となりますので当然適切なセキュリティアップデートが日々行われています。

参考文献

▼カジュアル面談実施中!

カジュアル面談では、会社の雰囲気や仕事内容についてざっくばらんにお話ししています。

履歴書は不要、服装自由、原則オンラインです。興味を持っていただけた方は、

ぜひ以下からお申し込みください。

皆さんにお会いできることをサクラグメンバー一同、心より楽しみにしております!

カジュアル面談応募フォームABOUT ME